Iako je prvobitno bilo objavljeno da se radi o tehničkom problemu, iz splitskog aerodroma na kraju su ipak priznali kako je za haos koji je uslijedio i blokadu aerodroma, odgovoran hakerski napad.

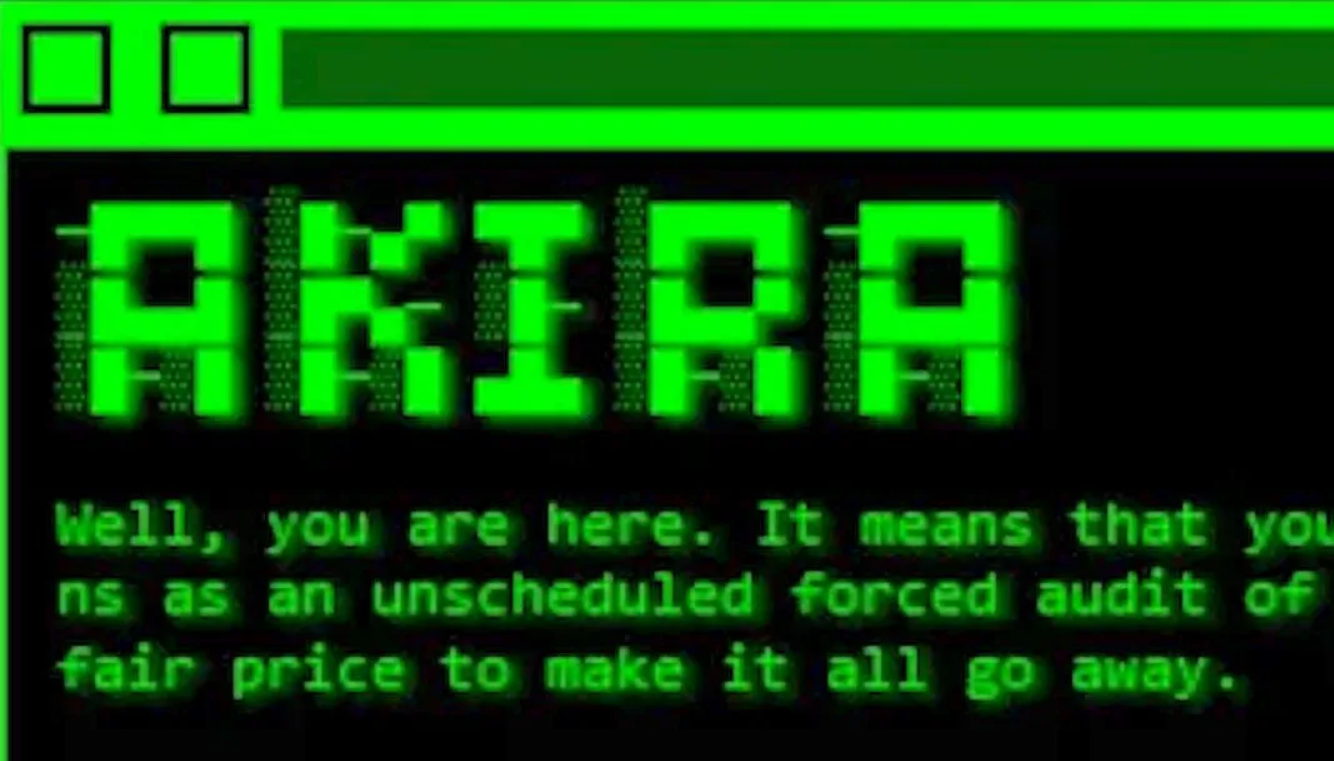

Ubrzo se saznalo i da iza napada navodno stoji hakerska grupa Akira. No Ko su oni?

Radi se o relativno mladoj hakerskoj grupi koja je aktivna od 2023. godine, a specijalizirala se za ransomware napade srednjih i malih firmi širom Evrope, Sjeverne Amerike i Australije. Zanimljivo, jedan od glavnih ciljeva su im organizacije i firme u vladinom sektoru, a poznati su po tome da uvijek traže otkupninu i ucjenjuju žrtve. Iako nema konkretnih dokaza, navodno potječu iz Rusije.

Često koriste taktiku višestrukog iznuđivanja žrtve, gdje prvo izvlače sve podatke iz sistema, bez aktivacije ransomware programa, a potom te podatke objavljuju na web stranici temeljenoj na TOR-u (.onion) i prijete javnim objavljivanjem podataka ako žrtva ne plati.

Žrtve na e-mail primaju upute o tome kako mogu kontaktirati napadače, odnosno jedinstveni identifikator koji trebaju upisati na stranicu kako bi "započeli pregovarački proces". Akira grupa u tom je dijelu prilično ozloglašena jer traži ogromne novčane iznose kao otkupninu - nerijetko i po nekoliko stotina miliona dolara.

Da je ovakav način kibernetičkog kriminala "isplativ" možda najbolje govori podatak kako je, prema podacima Europola, Akira ransomware grupa od marta 2023. godine do januara 2024. godine utržila oko 42 miliona dolara. U tom periodu njihovim ransomwareom pogođeno je više od 250 firmi i organizacija, ističe infosecurity Magazine

Kako Akira ransomware djeluje?

Akira cilja najslabiji dio sistema, najčešće slabosti u višefaktorskoj autentifikaciji, ali su koristili i poznate ranjivosti u VPN softvareu ili kompromitiranjem procesa ulogiravanja (krađom korisničkog imena i lozinke. Kad jednom uđu u sistem, ubacuju ransomware i zaključavaju sve datoteke dodajući im nastavak ".akira". Često će sa zaraženih računala ukloniti podatke koji bi mogli pomoći žrtvama u oporavku sistema i povratku zaključanih podataka. Time dodatno otežavaju cijelu situaciju i prisiljavaju žrtvu na pregovore s njima.

Analize pokazuju kako se njihov ransomware temelji na ransomwareu Conti s kojim dijeli slične rutine, kao što su zamagljivanje nizova i enkripcija datoteka, te izbjegava iste ekstenzije datoteka.

Kako ga se riješiti?

Otkrivanje i rješavanje ransomwarea nije lako i zahtijeva kombinaciju tehničkih i operativnih mjera kojima se detektiraju i označavaju sumnjive aktivnosti na mreži.

Stručnjaci iz američke Agencije za kibernetičku sigurnost i sigurnost infrastrukture (CISA), koji su se susreli s Akira ransomwareom, ističu kako bi prvo trebalo detektirati sve dijelove ransomwarea prije nego što se krene u njegovo uklanjanje, kako bi se spriječila daljnja šteta i njegovo nekontrolirano širenje.

Dodaju kako je, kad jednom dođe do zaraze, izuzetno teško riješiti se ransomwarea i povratiti podatke, pogotovo ako ne postoje sigurnosne kopije.

Što je ransomware

Iz IBM-ovog odjela za kibernetičku sigurnost pak ističu kako je u ovom slučaju ključno održavanje i ažuriranje svih operativnih sistema i programa koji se koriste, korištenje multifaktorske autentifikacije, filtriranje mrežnog prometa, instalacija i održavanje te redovito korištenje antivirusnog softvera. Posebnu bi pažnju trebalo posvetiti korisnicima unutar sustava, otvarati korisničke račune s administrativnim privilegijama samo u pojedinim slučajevima, blokirati nekorištene račune, onemogućiti klikanje na linkove u e-mailovima i slično.

Firma koja proizvodi antivirusni program Avas, prošle je godine izbacila svoj program za otključavanje datoteka koje su zaključane Akira ransomwareom. Je li još uvijek aktuelan ili je ekipa koja stoji iza Akire modificirala svoj ransomware, trenutno je teško reći. Ali barem postoji nada da se zaključani dokumenti mogu otključati i spasiti.